Nel 2024 sono aumentati gli attacchi informatici rispetto al 2023 del 70% causando un conseguente aumento del 269% di casi a gravità critica, secondo l’ottavo report, appena pubblicato, dall’azienda di cybersecurity Yarix.

Questo argomento diventa sempre più urgente parallelamente alle tematiche di guerra ibrida, spionaggio industriale e infrastrutture da rinnovare nel panorama italiano ed europeo. L’Europa, dapprima con la GDPR ed ora con la normativa EU NIS2, si sta muovendo per poter aggiornare lo scenario digitale del vecchio continente rendendolo impermeabile ai continui attacchi cyber che stanno colpendo, con una frequenza sempre più alta, i Paesi Europei.

Tra le cause principali rientra senza dubbio anche l’errore umano, responsabile del 29% degli incidenti. L’uso di password troppo semplici, il salvataggio di dati sensibili in cartelle facilmente accessibili o non criptate, e l’impiego della posta elettronica come archivio per password e informazioni riservate sono solo alcuni esempi che facilitano l’accesso dei malintenzionati alle infrastrutture delle reti aziendali.

Nis2: perché questa normativa è importante e come la cybersecurity aiuta le aziende a proteggersi dagli attacchi informatici

La direttiva NIS2 (Network and Information Security), in vigore dal 16 ottobre 2024, è il nuovo quadro normativo europeo pensato per rafforzare la sicurezza informatica delle imprese e delle Pubbliche Amministrazioni, promuovendo un approccio coordinato tra tutti gli Stati membri dell’Unione Europea.

In Italia, l’Agenzia per la Cybersicurezza Nazionale (ACN) è l’autorità competente per l’attuazione della direttiva e il punto di riferimento per le aziende obbligate all’iscrizione nei registri previsti dalla normativa. La NIS2 rappresenta un evoluzione della precedente direttiva NIS1, con l’obiettivo di rispondere in modo più efficace alle crescenti minacce informatiche.

La normativa introduce requisiti più stringenti, amplia il numero di soggetti coinvolti e mira a uniformare i livelli di protezione tra gli Stati membri, colmando le attuali disomogeneità e innalzando le difese contro attacchi sempre più sofisticati.

Rispetto alla NIS1, questa nuova normativa amplia il numero dei settori coinvolti, distinguendo i soggetti tra “essenziali” ed “importanti” in base alla tipologia di attività svolta. Vengono inoltre introdotte indicazioni sulla gestione del rischio, sui procedimenti per notificare gli incidenti e sulle misure di sicurezza più adatte per proteggersi da eventi critici.

In particolare:

- i soggetti essenziali sono quelli che operano in uno degli ambiti di business elencati nell’allegato I del decreto legge n. 138. Possono essere classificati come grande

azienda ai sensi della raccomandazione 361 del 2003 (prevedendo un fatturato superiore ai 50 Milioni di euro o un attivo di bilancio superiore ai 43 Milioni di euro e un numero di

effettivi superiore alle 250 unità); - i soggetti importanti sono quelle organizzazioni che rientrano in uno dei settori di business elencati nell’allegato I, ma classificabili come medie aziende ai sensi della raccomandazione 361 del 2003 (prevedendo un fatturato tra i 10 e i 50 Milioni di euro o un attivo di bilancio tra i 10 e i 43 Milioni di euro e un numero di effettivi compreso tra le 50 e le 250 unità); rientrano in quest’ultima categoria anche tutte le realtà dei settori elencati nell’allegato II classificabili sia come medie che grandi aziende, ai sensi della raccomandazione 361 del 2003.

Per sapere se si è coinvolti o meno da questa normativa basterà effettuare un’autovalutazione seguendo le indicazioni dell’ACN a questo link delle FAQ oppure il decreto legislativo pubblicato sulla Gazzetta Ufficiale.

Date e scadenze per adeguamento NIS2

La scadenza per l’aggiornamento annuale delle proprie informazioni sul registro ACN si è spostato dal 31 maggio 2025 al 31 luglio 2025.

Da gennaio 2026 tutti i soggetti coinvolti saranno obbligati alla notifica degli incidenti; entro ottobre 2026 ogni azienda dovrà aver adottato tutte le misure di sicurezza.

Ogni anno, le aziende coinvolte dovranno aggiornare i propri dati relativi a:

- indirizzamento IP pubblico e i nomi di dominio in possesso/uso;

- elenco degli stati EU in cui si forniscono i servizi dell’ambito applicativo;

- nominativi dei responsabili, ruolo svolto e i relativi recapiti come e-mail e numero di telefono;

- soggetto che sostituisce il responsabile e relativi dati, riportati come per il responsabile.

Cosa devono fare le aziende per adeguarsi alla normativa europea NIS2

La normativa europea NIS2 vuole uniformare tutti gli Stati membri e renderne le infrastrutture di rete performanti rispetto alle esigenze di sistema odierne.

Per adeguarsi alla normativa si rendono necessari una serie di interventi che coinvolgono le aziende, le loro procedure e le politiche di Disaster Recovery e Business Continuity che seguono:

- Adozione di una politica di analisi e governance del rischio e sicurezza oltre all’adozione di misure per prevenire i rischi specifici di una determinata tipologia di azienda.

- Monitoraggio 24/7 e detection avanzata per la gestione degli incidenti e definizione di una struttura da seguire nella rilevazione, analisi e risposta ad attacchi e minacce con pratiche specifiche di cybersicurezza.

- Uno dei punti più importanti è anche quello legato a dove i dati e i backup vengono mantenuti. Si rende necessario l’utilizzo di server collocati in data center europei e, ancora meglio, ITALIANI per quanto riguarda aziende e servizi offerti sul territorio italiano: in questo modo il trattamento di dati e informazioni e relativi incidenti che possono avvenire, rispetterebbero le legislazioni italiane. Non solo, i dati non rischierebbero di essere trafugati e venduti a parti terze, come accadrebbe per data center localizzati in stati extra-EU. In questo Hi-Net può aiutarti: i nostri server si trovano in Data Center ITALIANI, fornendoti tutta la sicurezza e servizi di cybersecurity di cui il tuo business necessità.

- Business Continuity per assicurare continuità operativa delle strutture di rete: ne abbiamo parlato ampiamente in questo articolo dedicato alle misure di Business Continuity e Disaster Recovery.

- Sicurezza all’interno della Supply chain: non solo i propri rischi, ma le aziende devono tenere conto anche degli asset critici e rischi legati ai propri fornitori o business partner e della qualità in termini di servizi di sicurezza che vengono adottati. Perché un’azienda dovrebbe preoccuparsi di controllare che anche i fornitori o i partner adottino misure di sicurezza all’altezza? Molto semplicemente perché se una di queste aziende subisce un attacco risultando vulnerabile, questo attacco può introdursi facilmente anche tra i sistemi di tutte le aziende che con questa collaborano. Questa dinamica andrebbe a creare una falla nelle infrastrutture molto ampia e tendenzialmente autoreplicante che comprometterebbe tutto il sistema. Esattamente come un anello debole di una catena (la supply chain) che si spezza, allo stesso modo un’azienda debole dal punto di vista della sicurezza rischierebbe di compromettere la solidità di tutto il sistema che ruota attorno ad essa.

- Saranno necessari penetration test e vulnerability assessment per gestire la rete e prevenire ogni tipo di minaccia. Andranno adottate misure e strategie di cybersecurity molto stringenti e specifiche.

- Un altro passo fondamentale è quello della formazione: onde evitare che le politiche di sicurezza dei sistemi non vengano indebolite e che si possano verificare errori umani, anche banali e potenzialmente pericolosi, tutta la parte di sicurezza informatica dovrà essere condivisa con tutta l’azienda: dai dipendenti agli amministratori o direzione. Tra queste informazioni, sarà importante anche regolamentare la gestione dei dati personali, igiene informatica, procedure di crittografia e cifratura, controllo degli accessi, sicurezza elle risorse umane e modalità di autenticazione come quella a più fattori, comunicazioni protette ed altre modalità di condivisione delle informazioni.

Come avviene la comunicazione degli attacchi informatici alle aziende secondo la NIS2

I soggetti coinvolti dalla normativa NIS2 sono obbligati a mandare notifica al proprio CSIRT (Computer Security Incident Response Team) dei casi di incidenti che possono avere conseguenze significative sui propri servizi, sui propri fornitori o partner da un punto di vista finanziario ed operativo o su persone fisiche e giuridiche.

La prima comunicazione deve avvenire entro 24 ore dal momento in cui si è venuti a conoscenza della criticità; segue una seconda notifica dettagliata sull’evento entro 72 ore dall’incidente; ad un mese dall’evento si deve inviare un rapporto finale sull’evento o un aggiornamento dello stato qualora l’attacco fosse ancora in corso.

Quanto detto rende necessaria l’elaborazione di un piano di gestione del rischio e delle attività da implementare in caso di attacco in maniera tale da gestire tempestivamente tutte le conseguenze del caso nel rispetto della legislazione di riferimento.

⇒ Per ulteriori specifiche che possono riguardare casisitiche specifiche e per l’iscrizione e l’autovalutazione aziendale di coinvolgimento con la NIS2 ti lasciamo il link all’ ACN.

Le sanzioni in caso di mancato adeguamento o iscrizione al registro NIS2 dell’ACN

In caso di mancato aggiornamento dei propri dati, l’azienda rischia sanzioni fino a 10 milioni di euro o il 2% del fatturato annuo per i soggetti essenziali; multe fino a 7 milioni di euro o l’1.4% del fatturato annuo per i soggetti importanti.

Se l’azienda non si è registrata la multa scende allo 0.1% del fatturato. L’entità delle sanzioni varia a seconda del livello di gravità della violazione, la ripetizione o la tipologia di violazione.

Cyber Security, sistemi di sicurezza e problemi in crescita: quali sono i motivi degli attacchi informatici

Partiamo dai numeri: Yarix, ha osservato nel 2024 oltre 485 mila eventi di sicurezza (+56% rispetto al 2023), sottolineando un forte aumento di casi critici; di questi 1 evento su 3 si è tramutato in un “incidente” che ha causato gravi conseguenze per via delle vulnerabilità presenti nelle infrastrutture, ad esempio su determinati dispostivi di sicurezza e firewall.

Nel 2024 sono stati 4721 gli eventi ransomware a livello mondiale, specialmente contro le PMI (piccole medie imprese).

Dietro a questi attacchi non ci sono solo hacker con l’intento di estorcere soldi alle aziende ma anche hacker che spiano, rubano e rivendono, per conto proprio o di terzi, i know-how aziendali o segreti industriali. Un altro motivo è rappresentato dall’hacktivism, una forma di attivismo economico-politico che ha l’obiettivo di creare caos, blocchi operativi e disagi ad aziende e interi Paesi coinvolti in specifiche situazioni dello scenario mondiale.

L’“hacktivismo” è stata una delle cause maggiori di attacchi nel 2024. Spesso si muovono come gruppi cyber-terroristici che fanno da proxy a Paesi che avanzano attacchi cibernetici in quella che si può definire una guerra ibrida, senza conseguenze effettive sul piano politico internazionale, data l’impossibilità di attribuirne la responsabilità a persone o Stati.

In questo modo, molti di questi gruppi non possono essere semplicemente definiti hacktivisti, bensì APT ovvero Advanced Persistent Threats (argomento che approfondiremo tra poco).

Di minore entità, ma anche questi presenti tra le casistiche, gli hacker solitari che attaccano le infrastrutture per diletto o per “fare pratica” prima di dedicarsi ad attacchi mirati ad aziende e enti più grandi.

Leggendo il report di Yarix ci siamo resi conto che:

- sta aumentando il numero di hacker che agiscono illegalmente contro aziende e istituzioni;

- i loro attacchi sono così efficaci anche per colpa di una altissima vulnerabilità dei nostri sistemi.

Da tutti questi aspetti nasce l’urgenza di introdurre normative come la NIS2 per proteggere dati e persone.

I virus più letali per la sicurezza dei sistemi e delle reti informatiche

Comprendere le diverse tipologie di virus e le modalità con cui riescono a infettare i sistemi aziendali aiuta a prestare maggiore attenzione nell’utilizzo dei dispositivi, riducendo il rischio dei classici errori umani che, troppo spesso, si trasformano in gravi incidenti per aziende e organizzazioni.

I cybercriminali si servono principalmente di malware per introdursi nei sistemi; i malware sono un tipo di codice malevolo che va a provocare danni all’infrastruttura violando tutti i sistemi di sicurezza predisposti.

In buona sostanza, provoca danni di funzionamento al dispositivo permettendo a chi attacca di potersi inserire e rubare dati sensibili e provocare danni economici. Si introducono nel sistema attraverso: allegati di una mail, URL che effettuano download di software, USB o periferiche infette, navigazione di siti con codici malevoli da cui si effettuano i download.

I malware più comuni sono: virus, Spyware, Adware, Trojan e Ransomware.

- I virus si replicano e moltiplicano diffondendosi in tutto il sistemo informatico, esattamente come farebbero quelli biologici;

- i trojan, richiamando la storia del Cavallo di Troia, agiscono proprio allo stesso modo: sono file che sembrano innocui inizialmente, ma si trasformano in software malevoli appena scaricati;

- gli spyware vanno a registrare le azioni degli utenti per permettere ai cybercriminali di copiarle e utilizzarle a proprio piacimento, come nel caso del furto di carte di credito e conti;

- i ransomware bloccano gli accessi alle strutture chiedendo un riscatto per poter rientrare e sono le tipologie di malware più comuni perché fruttano economicamente ai cyber-criminali;

- gli adware sono pubblicità che inducono a effettuare determinate azioni che poi portano inconsapevolmente a installare i software malevoli sui propri dispositivi;

- il phishing consiste nell’invio di email che potrebbero sembrare provenire da indirizzi affidabili, ma che ovviamente non lo sono, e con cui si richiedono informazioni e dati sensibili, spesso relativi alle proprie finanze. Questo tipo di attacco è comunissimo e capita a quasi tutte le caselle mail.

Hacktivism e APT

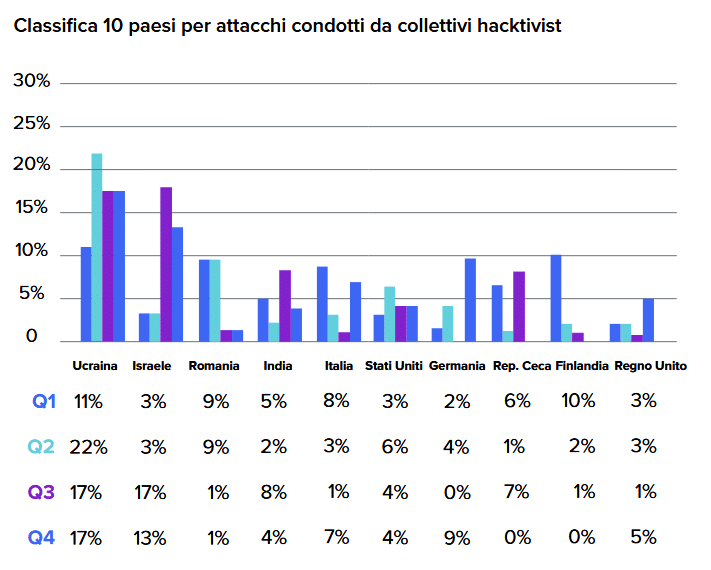

Le recenti situazioni belliche che hanno interessato alcune zone del mondo hanno fortemente influenzato le attività di hacktivismo in paesi come Ucraina, Israele e la Romania (quest’ultima per il valore strategico e militare nel conflitto Russia-Ucraina).

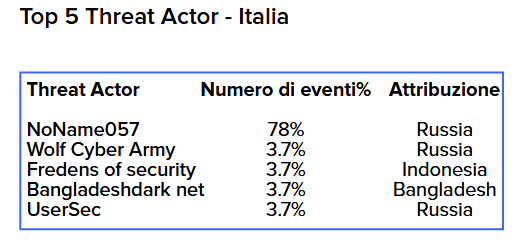

Anche l’India è nell’elenco dei paesi più attaccati per via delle dispute territoriali con i paesi limitrofi di Bangladesh e Pakistan.I collettivi di hacktivisti più attivi a livello globale sono principalmente russi: tra questi troviamo NoName057 (Russia), RipperSec (Malesia), SYLHET GANG-SG (Bangladesh), SN_BLACKMETA (Palestina) e Server Killers (Russia).

Sul versante italiano, quinto al mondo per attacchi subiti, troviamo 5 gruppi di Threat Actor più attivi: NoName057 (Russia), Wolf Cyber Army (Russia), Fredens of security (Indonesia), Bangladeshdark net (Bangladesh) e UserSec (Russia).

Questi gruppi di APT, mossi da finalità etico-politiche, sono organizzati in modo tale da essere paragonabili ad attori statali avendo con tutte le risorse necessarie per perseguire i propri scopi.

Usano attacchi cibernetici come strumento di ostilità, minando la sicurezza nazionale: per farlo, sia a livello logistico che di intelligence, sono ben riforniti e i loro attacchi perdurano nel tempo.

Appena uno di questi gruppi viene smantellato dalle forze dell’ordine ne nascono di nuovi, più compatti e perseveranti.

Oramai gli hacktivisti non possono più essere considerati come piccoli gruppi isolati: sono vere e proprie strutture organizzate con scopi ben delineati. Ad esempio, i cinesi di Vixen Panda hanno obiettivi diplomatici e/o militari oppure gli iraniani di Charming Kitten che si occupano di phishing verso target politici.

La Russia è il paese con un numero sempre più crescente di APT (tra questi Fancy Bear o Cozy Bear sono coinvolti in numerose attività di spionaggio politico) responsabili di eventi come l’attacco al Comitato Nazionale Democratico USA del 2016.

Tra dicembre 2024 e gennaio 2025 anche in Italia ci sono stati attacchi a infrastrutture governative tramite DDoS (Distributed Denial of Service) dai gruppi cyber-terroristici KillNet e NoName057.

In generale i collettivi cyber-terroristici si possono classificare in 4 gruppi:

- Cinesi (come APT41 eAPT10)

- Russi (come NOName057 che ha realizzato il 55% degli attacchi verso i settori dell’energia, utility, sanità, finanza e logistica)

- Arabi (protagonisti anche negli attacchi contro il governo israeliano e degli alleati tra cui anche rivendicazioni Anonymous, agendo attraverso attacchi DdoS)

- Area Asia-Pacifico (soprattutto gruppi legati a paesi confinanti con l’India come Pakistan e Bangladesh)

Spionaggio industriale e rivendita dei dati sensibili

Tra le motivazioni che muovono gli APT e i gruppi di cybercriminali ad agire c’è anche lo spionaggio industriale che mira a rubare know-how tramite mezzi informatici illeciti.

Spesso sono i gruppi cinesi che si rendono protagonisti di questo tipo di attacchi: i dati vengono poi dati all’ente o azienda che commissiona l’attacco oppure messi in vendita nel dark web.

Tra questi dati non solo informazioni industriali, ma anche dati sensibili di persone e dettagli che dovrebbero rimanere strettamente personali.

Sono attacchi molto specifici ed efficaci e può capitare che le aziende non si accorgano nemmeno di queste introduzioni se non quando ormai è troppo tardi.

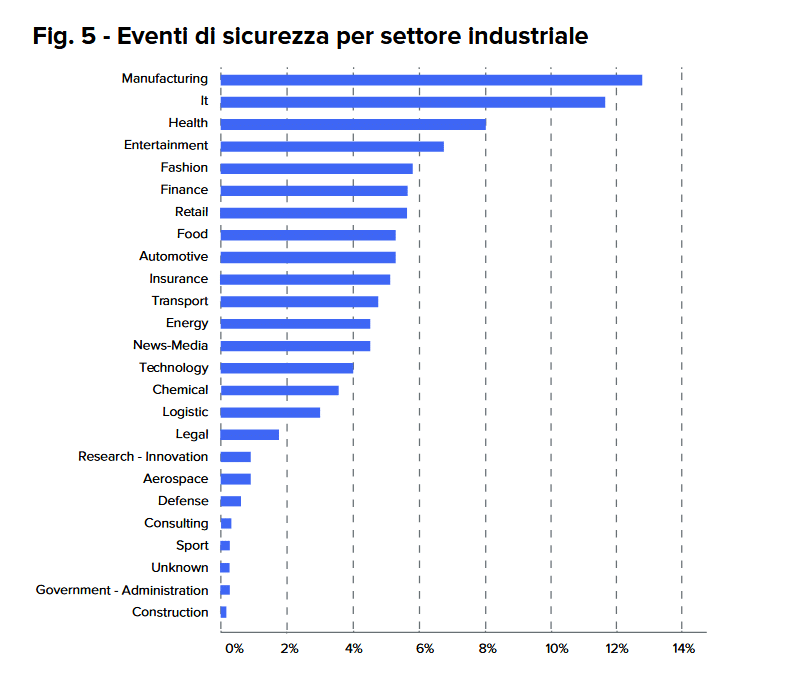

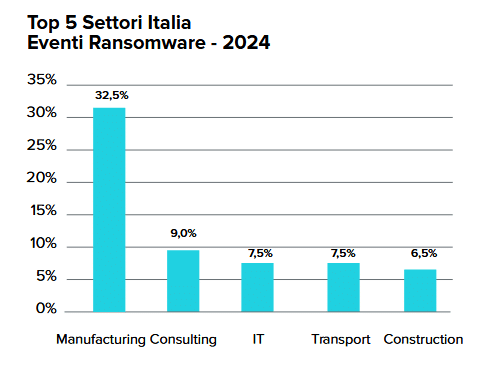

In generale, secondo il report di Yarix, il settore più colpito è quello manifatturiero, seguito dall’IT, come mostrato nel grafico.

Un dato positivo c’è: di questi attacchi una grandissima maggioranza riesce ad essere fermata fin dalle fasi iniziali. I dati provengono da clienti con un servizio di sicurezza attivo o SOC (Security Operations Center) attivo il quale ha dato la possibilità all’azienda di cybersecurity di identificare e fermare le attività malevoli prima che queste raggiungessero stadi più critici e seri.

Errore Umano che compromette un intero sistema di sicurezza aziendale

Spesso il semplice errore umano diventa fatale per un’intera infrastruttura.

Salvare le password in file del proprio computer, scrivere gli accessi su post-it o condividere informazioni sensibili tramite e-mail sono solo alcuni degli errori più classici che possono avvenire all’interno di un’azienda.

Per questi motivi è importante che l’educazione a una buona prassi di gestione informatica passi da tutti i dipendenti e non solo dalle aree più coinvolte dalle tematiche di cybersicurezza.

L’Intelligenza Artificiale e Cyber Sicurezza: alleato e nemico per i sistemi informatici

Con l’arrivo dell’intelligenza artificiale nei nostri device è ancora più facile cadere nelle trappole di malintenzionati. Pensiamo al deepfake o alle telefonate in cui si può letteralmente clonare la voce di qualcuno e far credere di essere un’altra persona.

In questo modo è ancora più facile sottrarre informazioni e dati sensibili a tantissime persone, portando a grosse perdite economiche per le aziende.

L’Intelligenza Artificiale Generativa è stata impiegata per sviluppare script malevoli, ovvero istruzioni automatizzate per eseguire azioni dannose su un sistema informatico; ha permesso di velocizzare la creazione di malware in modo che anche attori meno esperti potessero lanciare i propri attacchi.

L’AI, allo stesso tempo, risulta essere anche un valido aiuto quando il machine learning viene applicato ai più classici processi di sicurezza informatica.

L’intelligenza artificiale impiegata nell’automazione avanzata analizza più velocemente i traffici e le strutture di rete per poter rispondere agi attacchi e minacce nel più breve tempo possibile.

L’obiettivo principale è quello di aiutare gli addetti ai lavori a gestire quantità di dati maggiori, individuando le vere criticità e concentrandosi su esse, mentre l’intelligenza artificiale può continuare ad analizzare il successivo flusso.

Non solo, l’AI può essere usata anche nell’analisi dei contenuti delle email per bloccare i tentativi di phishing, per creare report o simulare attacchi nei test di sicurezza.

Sistemi di sicurezza informatica: due esempi di attacco critico

Ti lasciamo due esempi di attacco che possono aiutarti a capire meglio come funzionano questi tipi di criticità.

Il primo esempio è quello citato da Yarix che come protagonista un’azienda metalmeccanica che notifica l’introduzione all’interno del proprio sistema di una minaccia esterna. L’azienda è intervenuta al primo allarme ricevuto scoprendo che gli hacker (un gruppo cinese con l’intento di spionaggio industriale specializzato nel furto di know-how), erano penetrati da almeno 60 giorni nei sistemi e avevano man mano portato via dati.

L’esito è stato devastante: l’azienda si è ritrovata a competere con prodotti identici ai propri in altri mercati con conseguenze economiche importanti.

Talvolta gli hacker possono servirsi anche di attacchi ransomware con la richiesta di riscatto che nasconde, in realtà, una intenzione doppia: da una parte l’estorsione di denaro all’azienda per avere indietro gli accessi, dall’altra il prelievo di informazioni e dati dai sistemi per una finalità di spionaggio industriale e rivendita degli stessi nel dark web.

Ecco il secondo esempio: un attacco accaduto verso un nostro cliente in Hi-Net.

La robustezza delle nostre soluzioni di sicurezza hanno permesso di proteggere il cliente da un tentativo di attacco DDoS (Distributed Denial of Service).

Abbiamo monitorato un’anomala e improvvisa impennata del traffico di rete diretto verso i servizi online di uno dei nostri clienti: il classico DDoS in cui un gran numero di richieste di connessione, provenienti da diverse fonti compromesse (botnet), ha iniziato a saturare la banda, le risorse del firewall e dei server del cliente. L’obiettivo degli hacker era chiaro: rendere inaccessibili i servizi web e le applicazioni del cliente, causando disservizi, potenziali perdite economiche e di reputazione.

Come abbiamo risolto l’attacco?

Abbiamo lavorato per risolvere l’attacco nel minor tempo possibile grazie alla professionalità del nostro team di sistemisti IT e alle capacità del nostro prodotto in uso: Fortinet FortiGate.

Fortinet FortiGate è un firewall di nuova generazione che ha agito come prima linea di difesa, permettendo di:

- Rilevare immediatamente l’anomalia tramite monitoraggio del traffico;

- Filtrare il traffico malevolo, scartando le richieste dannose che mostravano pattern tipici di attacchi di saturazione (SYN floods, UDP floods o attacchi a livello applicativo);

- Permettere la continuità della disponibilità del servizio, garantendo il passaggio del traffico legittimo e dei servizi essenziali agli utenti.

Il nostro team ha agito in parallelo con azioni di monitoraggio e allerting continuo, che ricevendo i segnali di allarme, hanno agito in tempo reale sull’attacco.

Ultimo, ma non per importanza, l’intervento di Kaspersky e Libra Esva che hanno fornito protezione complementare, agendo sugli endpoint per quanto riguarda Kaspersky e sulla sicurezza email lato Libra Esva, assicurando anche altri potenziali punti di attacco da ulteriori tentativi periferici come malware e phishing.

Risultato? Nessun danno e nessuna interruzione di servizio. Il cliente ha percepito l’evento con un non-evento, dimostrando l’efficacia delle difese messe in atto.

Italia sotto attacco: l’urgenza di adeguamento delle aziende alla normativa EU NIS2

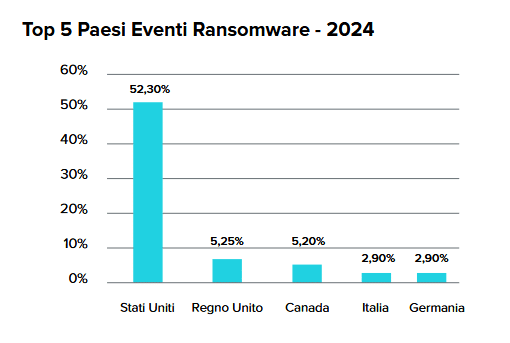

L’Italia oggi si trova al quarto posto tra i paesi più interessati (dopo Stati Uniti, Regno Unito, Canada e prima della Germania) dagli attacchi ransomware nel 2024 ed il quinto per attacchi da parte di hacktivisti.

Più della metà di questi attacchi ha colpito le piccole e medie imprese e le regioni più colpite sono la Lombardia (30.9%), l’Emilia-Romagna (15,40%) e il Veneto (8,80%).

Secondo il report di Yarix i settori più colpiti sono quello manifatturiero (32,5%) seguiti dalla consulenza (9%), IT (7,5%), trasporti (7,5%) e delle costruzioni (6,5%).

In particolare il settore manifatturiero risulta essere il settore più esposto a causa dell’utilizzo di dispositivi obsoleti e non aggiornati; il settore IT, invece, è coinvolto per via della natura sensibile dei propri dati che talvolta non sono protetti a dovere, come la scelta di non affidarsi a Data Center italiani o EU, abbandonando queste informazioni a strutture che permettono la rivendita e condivisione con parti terze.

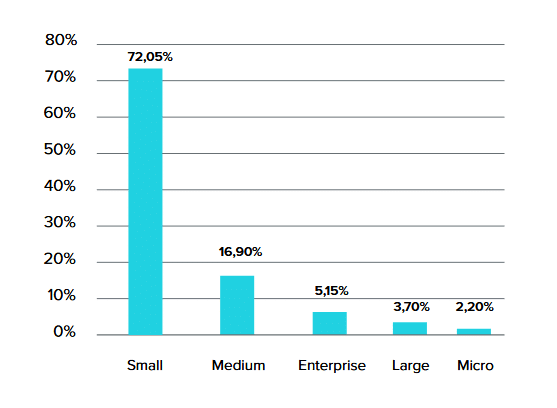

Non bisogna pensare che le aziende piccole siano escluse dagli attacchi: a livello ransomware i dati sono sbalorditivi con un 72,05% di eventi che colpiscono le piccole imprese(11-100 dipendenti), seguite da un 16,90% delle medie (101-500 dipendenti) e un 5,15% delle grandi aziende (più di 1001 dipendenti); la percentuale si abbassa andando a spostarsi verso aziende large 501-1000 dipendenti) e diventa esiguo nella categoria di aziende micro (1-10 dipendenti). Il motivo? L’Italia è un Paese con un alto tasso di piccole e medie imprese, il che rende già più semplice vedere alzarsi le percentuali di queste categorie, inoltre queste aziende spesso non investono particolarmente nell’igiene informatica ed utilizzano dispositivi obsoleti, proprio perché non vi sono esperti in cybersecurity che possano consigliarne l’aggiornamento.

Queste condizioni cambiano crescendo di numero ed entità aziendale: nelle categorie large o enterprise le infrastrutture di rete e gli accessi ai dati sensibili sono molto più controllati, limitati e seguiti da reparti esperti o aziende esterne, evitando molti rischi di attacchi. La categoria micro si salva da questo tipo di attacco per via del poco interesse destato negli hacker: essendo piccole realtà anche le possibilità economiche di un riscatto non sono molto appetibili e fanno desistere dal voler attaccare.

L’Italia è particolarmente attaccata anche da hacktivisti, come spiegato in precedenza: soprattutto dai gruppi filo-russi e da quelli dell’area Asia-Pacifico per via della posizione politico-militare italiana a supporto del governo di Kiev nel conflitto Russia-Ucraina, sottolineata in occasione del G7 del 2024. Proprio durante il G7 si è registrato un picco di attacchi a infrastrutture italiane, come spiegato da Yarix nel suo report.

Ecco cosa fare per proteggere i tuoi dati ed evitare rischi per privacy e sicurezza digitale

Oltre all’elenco di attività precedentemente descritto, una buona prassi di attività per proteggere i propri dati ed evitare i rischi e le criticità che potrebbero minare privacy e sicurezza aziendale sono:

- Ideare un Business Continuity Plan;

- Stilare una Disaster Recovery Policy;

- Scegliere un Data Center italiano;

- Aggiornare sempre i devices;

- Educare il personale a una buona igiene informatica;

- Cambiare i dispositivi non più aggiornabili.

La NIS2 come opportunità per le aziende sul mercato

La progressiva evoluzione delle TTPs adottate dai Threat Actor, unite alla grande diffusione di ransomware hanno evidenziato la vulnerabilità sistemica di molte organizzazioni, accendendo un campanello dall’arme a livello legislativo: da qui nasce l’esigenza di adeguare tutte le aziende, al di la delle proprie dimensioni, a una normativa ampia e dettagliata che ponga le basi di una buona educazione informatica.

La formalizzazione dei programmi di adeguamento si fa più urgente anche a seguito dell’introduzione dell’uso dell’AI come mezzo malevolo, come nel deepfake.

La NIS2 deve essere vista come opportunità strategica e non come un semplice adeguamento normativo: questo nuovo paradigma permetterà alle aziende di evitare perdite inutili economiche e soprattutto di dati sensibili e protetti da segreto industriale.

L’Europa ha dato, così, un forte segnale di difesa in termini di cybersecurity per il proprio mercato, assicurando i propri Paesi come affidabili e, per questo, interessanti nelle trattative economiche con il resto del mondo.

Hai un’attività e vuoi renderla sicura contro attacchi ai sistemi informatici aziendali?

Vuoi rendere impenetrabile il sistema e proteggere i tuoi dati sensibili e privati?

Hai domande sulla NIS2?

Hi-Net è qui per questo: siamo un’azienda operativa da 30 anni con un Data Center interno italiano e un team di professionisti preparati a proteggere i tuoi dati aziendali! Contattaci o visita il sito ai seguenti link utili: Cloud VPS – Disaster Recovery – Storage & Backup – End Point Security – Network Security – Antispam